MSI Global

3157

03/10/2021

Jeder Datenverstoß und jeder Online -Angriff scheinen einen Phishing -Versuch zu beinhalten, Passwort -Anmeldeinformationen zu stehlen, betrügerische Transaktionen zu starten oder jemanden zum Herunterladen von Malware auszutricksen.In der Tat, Verizon's

2020 Bericht über Datenverletzungsuntersuchungen

Findet, dass Phishing die mit Verstößen verbundene Top -Bedrohungsmaßnahmen ist.

Enterprises erinnern Benutzer regelmäßig daran, sich vorzulegen

Phishing -Angriffe

Aber viele Benutzer wissen nicht wirklich, wie sie sie erkennen sollen.Und Menschen neigen dazu, Betrug zu erkennen.

Verwandte Lesung:

14 Beispiele der realen Phishing-und wie man sie erkennt

Was ist Phishing?Wie dieser Cyber -Angriff funktioniert und wie sie verhindern können

Was ist Spear Phishing?Warum gezielte E -Mail -Angriffe so schwer zu stoppen sind

Vishing explained: How voice Phishing -Angriffe scam victims

9 Top-Anti-Phishing-Tools und -dienste

Nach Proofpoint's

2020 Zustand des Phish

Bericht, 65% der US -Organisationen erlebten 2019 einen erfolgreichen Phishing -Angriff.Dies spricht sowohl für die Raffinesse von Angreifern als auch für die Notwendigkeit eines ebenso raffinierten Sicherheitsbewusstseins aus.Fügen Sie hinzu, dass nicht alle Phishing -Betrügereien auf die gleiche Weise funktionieren - einige sind generische E -Mail -Explosionen, während andere sorgfältig gefertigt werden, um einen ganz bestimmten Typenart zu zielen - und es wird schwieriger, Benutzer zu schulen, wenn eine Nachricht verdächtig ist.

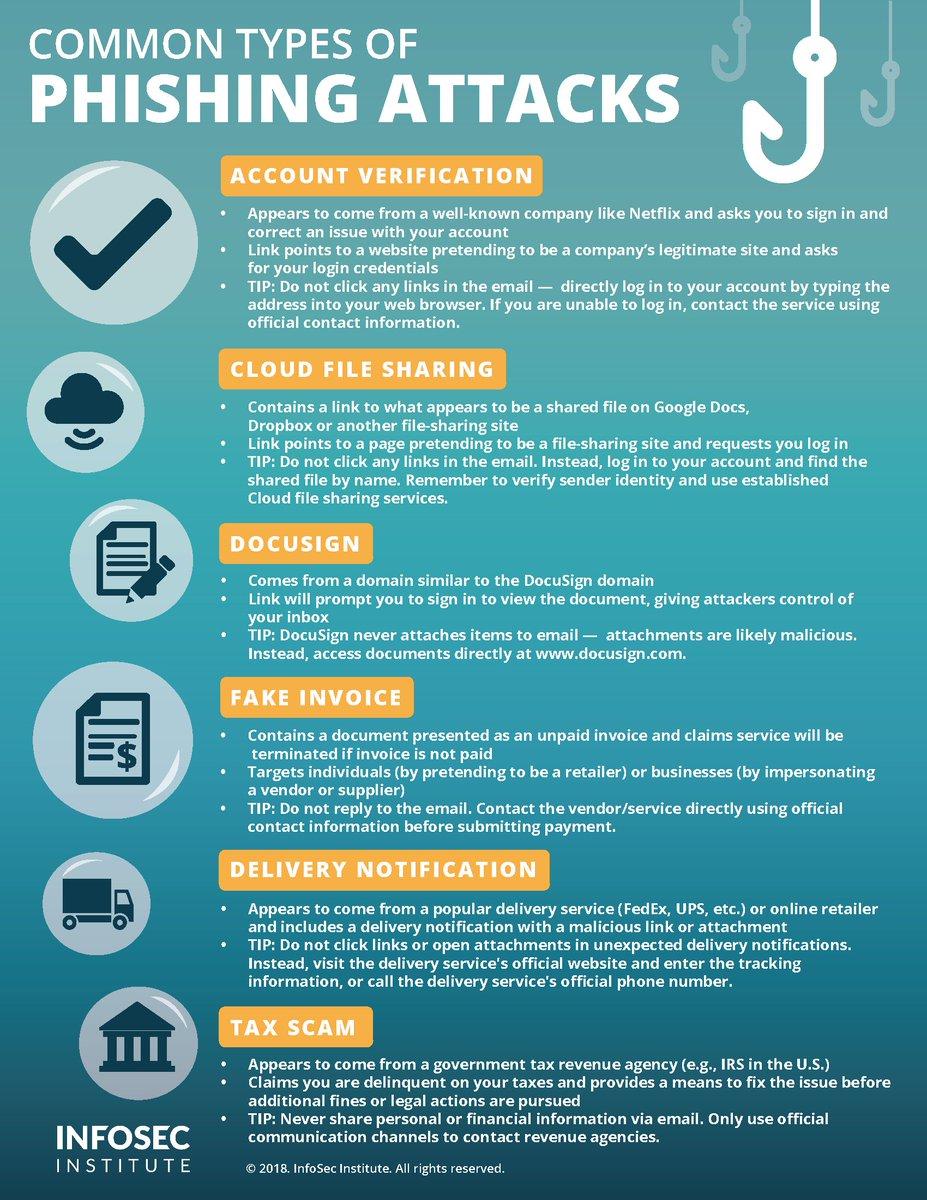

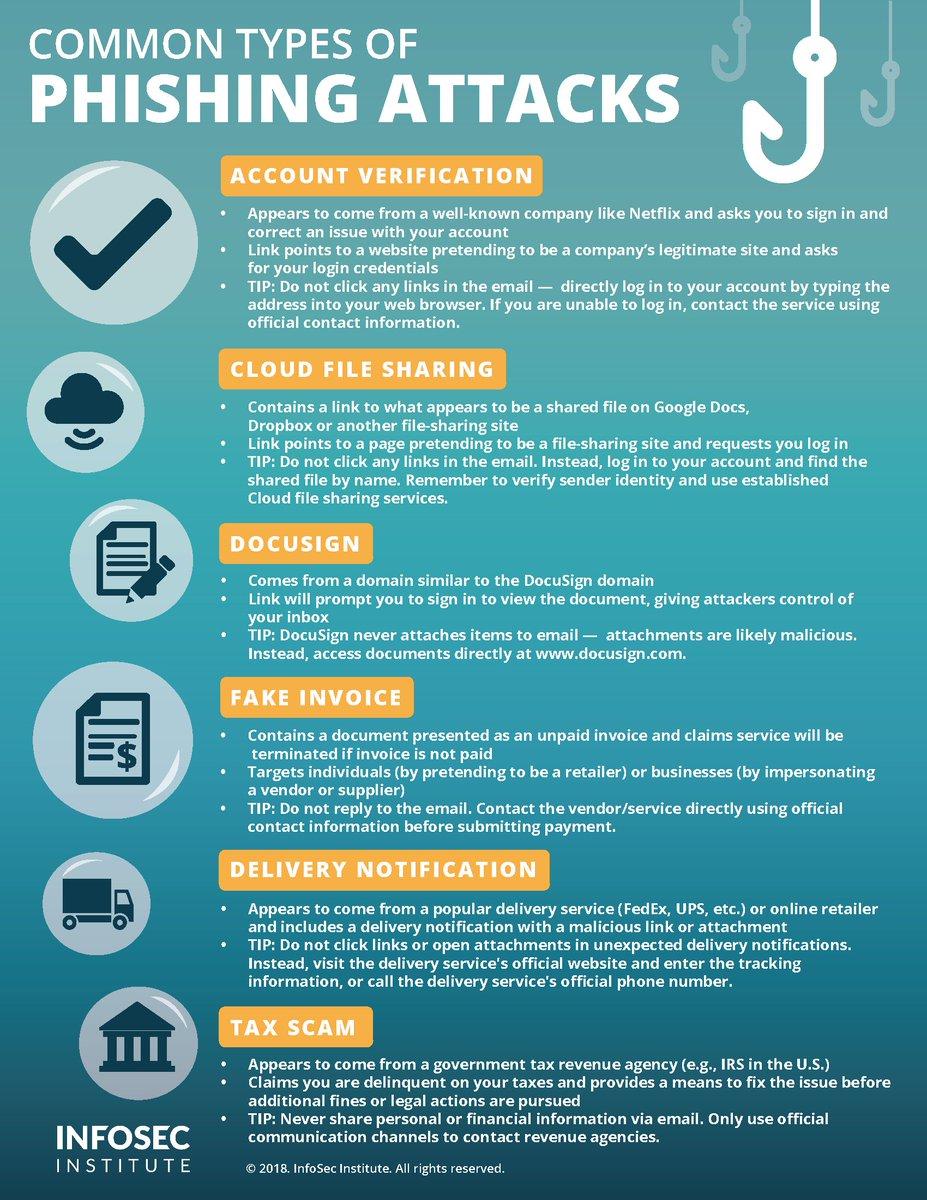

Let’s look at the different types of Phishing -Angriffe and how to recognize them.

Phishing: Massenmarkt-E-Mails

Die häufigste Form von Phishing ist der allgemeine, massen per E-Mail, bei dem jemand eine E-Mail sendet, die vorgibt, jemand anderes zu sein, und versucht, den Empfänger bei etwas auszutricksen, sich normalerweise bei einer Website anzumelden oder Malware herunterzuladen.Angriffe stützen sich häufig auf E -Mail -Spoofing, wobei der E -Mail -Header - das aus dem Feld - geschrieben wird, um die Nachricht so aussieht, als ob sie von einem vertrauenswürdigen Absender gesendet wurden.

However, Phishing -Angriffe don’t always look like a UPS delivery notification email, a warning message from PayPal about passwords expiring, or an Office 365 email about storage quotas.Einige Angriffe werden durchgeführt, um spezifisch gegen Organisationen und Einzelpersonen abzuzielen, und andere verlassen sich auf andere Methoden als E -Mail.

Spear Phishing: Nach bestimmten Zielen gehen

Phishing -Angriffe erhalten ihren Namen von der Vorstellung, dass Betrüger nach zufälligen Opfern fischen, indem sie gefälschte oder betrügerische E -Mails als Köder verwenden.

Speerfischen

Die Angriffe verlängern die Analogie der Fischerei, da Angreifer speziell auf hochwertige Opfer und Organisationen abzielen.Anstatt zu versuchen, Bankangriffe für 1.000 Verbraucher zu erhalten.Ein Angreifer des Nationalstaates kann einen Mitarbeiter ansprechen, der für eine andere Regierungsbehörde oder einen Regierungsbeamten arbeitet, um staatliche Geheimnisse zu stehlen.

Spear Phishing -Angriffe are extremely successful because the attackers spend a lot of time crafting information specific to the recipient, such as referencing a conference the recipient may have just attended or sending a malicious attachment where the filename references a topic the recipient is interested in.

In einer Phishing -Kampagne 2017,

Gruppe 74 (a.k.a.Sofakt, Apt28, ausgefallener Bär) gezielte Cybersicherheitsprofis

mit einer E -Mail, die vorgibt, mit dem Cyber -Konflikt u verwandt zu sein.S.Konferenz, eine Veranstaltung, die vom Army Cyber Institute der United States Military Academy, der NATO Cooperative Cyber Military Academy und dem NATO Cooperative Cyber Defense Center of Excellence organisiert wird.Während Cycon eine echte Konferenz ist, war der Anhang tatsächlich ein Dokument, das ein bösartiges Visual Basic for Applications (VBA) -Makro enthielt, das die Aufklärungsmalware namens Seduploader heruntergeladen und ausführt würde.

Walfang: Nach dem großen nachgehen

Verschiedene Opfer, unterschiedliche Zahltage.Ein Phishing-Angriff, der speziell auf die Top-Führungskräfte eines Unternehmens abzielt.Die Account-Anmeldeinformationen eines CEO öffnen mehr Türen als ein Mitarbeiter der Einstiegsklasse.Ziel ist es, Daten, Mitarbeiterinformationen und Bargeld zu stehlen.

Whaling erfordert auch zusätzliche Forschung.Beispiele sind Verweise auf Kundenbeschwerden, rechtliche Vorladungen oder sogar ein Problem in der Executive Suite.Angreifer beginnen normalerweise mit

soziale Entwicklung

Um Informationen über das Opfer und das Unternehmen zu sammeln, bevor Sie die Phishing -Nachricht erstellen, die beim Walfangangriff verwendet wird.

Business -E -Mail -Kompromisse (BEC): Ich habe vor, der CEO zu sein

Abgesehen von den allgemeinen Phishing-Kampagnen mit Massenverteilungen zielen Kriminelle wichtige Personen in Finanz- und Buchhaltungsabteilungen über

Business -E -Mail -Kompromisse (BEC)

Betrugsbetrug und CEO -E -Mail -Betrug.Durch die Identität von Finanzbeamten und CEOs versuchen diese Kriminellen, die Opfer dazu zu bringen, Geldtransfers in nicht autorisierte Konten zu initiieren.

In der Regel gefährden Angreifer das E -Mail -Konto eines leitenden Angestellten oder Finanzbeamten, indem sie eine bestehende Infektion oder über einen Speer -Phishing -Angriff ausnutzen.Der Angreifer lauert und überwacht die E -Mail -Aktivität der Exekutive für einen bestimmten Zeitraum, um sich über Prozesse und Verfahren innerhalb des Unternehmens zu informieren.Der tatsächliche Angriff erfolgt in Form einer falschen E -Mail, die so aussieht, als ob sie von dem Konto des kompromittierten Exekutivs stammt, der an jemanden gesendet wird, der ein regulärer Empfänger ist.Die E -Mail scheint wichtig und dringend zu sein, und sie fordert, dass der Empfänger eine Überweisung auf ein externes oder unbekanntes Bankkonto sendet.Das Geld landet letztendlich auf dem Bankkonto des Angreifers.

Nach Angaben der Anti-Phishing-Arbeitsgruppe

So identifizieren Sie, ob Ihr Telefon ein Original oder ein CL ist

one https://t.co/HPYDeMpNY8 — FRIENDS OF THE MEDIA Thu May 26 07:48:14 +0000 2016

Phishing -Aktivitätstrends berichten

Für Q2 2020 "steigt der durchschnittliche Drahtübertragungsverlust aus Business -E -Mail -Kompromisse (BEC): Der durchschnittliche Drahtübertragungsversuch im zweiten Quartal 2020 betrug 80.183 USD.."

Klonphishing: Wenn Kopien genauso effektiv sind

Clone Phishing erfordert, dass der Angreifer eine nahezu identische Nachbildung einer legitimen Botschaft erstellt, um das Opfer zu übertreffen, dass es real ist.Die E -Mail wird von einer Adresse gesendet, die dem legitimen Absender ähnelt, und der Körper der Nachricht sieht genauso aus wie eine vorherige Nachricht.Der einzige Unterschied besteht darin, dass der Anhang oder der Link in der Nachricht mit einem böswilligen ausgetauscht wurde.Der Angreifer kann etwas sagen, das das Original oder eine aktualisierte Version wiedergeben muss, um zu erklären, warum das Opfer die „gleiche“ Nachricht erneut erhielt.

Dieser Angriff basiert auf einer zuvor gesehenen, legitimen Botschaft, die es wahrscheinlicher macht, dass Benutzer auf den Angriff fallen.Ein Angreifer, der bereits einen Benutzer infiziert hat.In einer anderen Variation kann der Angreifer eine geklonte Website mit einer gefälschten Domain erstellen, um das Opfer zu übertreffen.

Vishing: Phishing telefonisch

Vishing steht für „Voice Phishing“ und es beinhaltet die Verwendung des Telefons.In der Regel erhält das Opfer einen Anruf mit einer Sprachnachricht, die als Kommunikation von einem Finanzinstitut getarnt ist.Beispielsweise kann die Nachricht den Empfänger auffordern, eine Nummer anzurufen und seine Kontoinformationen oder PINs für Sicherheit oder andere offizielle Zwecke einzugeben.Die Telefonnummer klingt jedoch direkt zum Angreifer über einen Voice-Over-IP-Service.

In einem

Raffinierter Vishing -Betrug

Im Jahr 2019 haben Kriminelle bezeichnet, die Opfer genannt haben, die sich als Apple Tech -Support vorgeben und den Benutzern eine Nummer zur Lösung des „Sicherheitsproblems“ zur Verfügung stellen.„Wie der alte Windows -Tech -Support -Betrug nutzte dieser Betrug die Befürchtungen der Benutzer, dass ihre Geräte gehackt wurden.

SMISCHE: Phishing per SMS

SMISCHE, ein Portmanteau von "Phishing" und "SMS", wobei letzteres das Protokoll ist, das von den meisten Telefon -SMS -Diensten verwendet wird, ist ein Cyberangriff, der irreführende Textnachrichten verwendet, um Opfer zu täuschen.Das Ziel ist es, Sie dazu zu bringen, zu glauben, dass eine Nachricht von einer vertrauenswürdigen Person oder Organisation angekommen ist, und Sie dann davon zu überzeugen, Maßnahmen zu ergreifen, die dem Angreifer Informationen vermitteln (z..

Das Smooth ist auf dem Vormarsch, weil die Menschen eher Textnachrichten lesen und auf E -Mails antworten: E -Mails:

98% der Textnachrichten werden gelesen und 45% werden beantwortet

Während die äquivalenten Zahlen für E -Mails 20% bzw. 6% betragen.Und Benutzer sind oft weniger wachsam nach verdächtigen Nachrichten auf ihren Telefonen als auf ihren Computern, und ihre persönlichen Geräte fehlen im Allgemeinen die Art der Sicherheit, die auf Unternehmens -PCs verfügbar ist.

Schneeschuhwandern: Giftige Botschaften verbreiten

Schneeschuhwandern oder "Hit-and-Run" -Spam erfordert Angreifer, Nachrichten über mehrere Domänen und IP-Adressen herauszuholen.Jede IP-Adresse sendet ein geringes Volumen an Nachrichten, so.Einige der Nachrichten schaffen es in die E -Mail -Posteingänge, bevor die Filter lernen, sie zu blockieren.

Hagelstormkampagnen funktionieren genauso wie Schneeschuh, außer dass die Nachrichten über eine extrem kurze Zeitspanne verschickt werden.Einige Hagelsturmangriffe enden genau wie die Anti-Spam-Tools, die die Filter aufnehmen und aktualisieren, um zukünftige Nachrichten zu blockieren, aber die Angreifer sind bereits zur nächsten Kampagne übergegangen.

Lernen Sie, verschiedene Arten von Phishing zu erkennen

Benutzer können die Auswirkungen eines Phishing -Angriffs nicht gut verstehen.Ein vernünftigerweise versierter Benutzer kann möglicherweise das Risiko eines Klickens auf einen Link in einer E-Mail bewerten, da dies zu einem Malware-Download- oder Follow-up-Betrugsnachrichten führen kann.Ein naiver Benutzer kann jedoch denken, dass nichts passieren würde oder mit Spam-Anzeigen und Pop-ups endet.Nur die versierten Benutzer können den potenziellen Schaden durch den Diebstahl von Anmeldeinformationen abschätzen und Kompromisse eingehen.Diese Risikobewertungslücke macht es den Benutzern schwerer, die Ernsthaftigkeit des Erkennens von böswilligen Botschaften zu erkennen.

Organisationen müssen bestehende interne Sensibilisierungskampagnen in Betracht ziehen und sicherstellen, dass Mitarbeiter die Tools erhalten, um verschiedene Arten von Angriffen zu erkennen.Organisationen müssen auch Sicherheitsverteidigungen verbessern, da einige der herkömmlichen E -Mail -Sicherheitstools - wie bei Spam -Filtern - nicht genug Verteidigung gegen einige Phishing -Typen sind.

Mehr über Phishing:

14 Beispiele der realen Phishing-und wie man sie erkennt

Was ist Phishing?Wie dieser Cyber -Angriff funktioniert und wie sie verhindern können

Was ist Spear Phishing?Warum gezielte E -Mail -Angriffe so schwer zu stoppen sind

Vishing explained: How voice Phishing -Angriffe scam victims

9 Top-Anti-Phishing-Tools und -dienste

Als nächstes lesen Sie das

Hacking 2FA: 5 grundlegende Angriffsmethoden erklärt

AWS, Google Cloud und Azure: Wie ihre Sicherheitsfunktionen vergleichen

6 Mindestsicherheitspraktiken, die vor der Arbeit an Best Practices implementiert werden müssen

21 Beste kostenlose Sicherheitstools

6 Die häufigsten Arten von Software -Lieferkettenangriffen erklärten

How to rob a bank: A soziale Entwicklung walkthrough

17 Fragen, die Sie beantworten müssen

8 Dinge, über die Cisos nachdenken sollte, aber wahrscheinlich nicht

Boomende dunkle Web -Gig -Wirtschaft ist eine steigende Bedrohung

Die 10 gefährlichsten Schauspieler mit Cyber -Bedrohungen